Solução prática

Mais de 300 políticas predefinidas

Instale e comece a usar em 2 horas

A infraestrutura de TI das empresas atualmente é um mecanismo complexo que inclui diferentes sistemas corporativos: monitoramento de rede, antivírus, ferramentas, bancos de dados, sistemas operacionais de servidores e de PCs, Active Directory, Exchange. Tecnicamente, todos os eventos do sistema são registrados (protocolados). Mas é impossível rastrear, analisar e reagir em tempo hábil a todos os eventos sem um sistema automatizado.

O SIEM é capaz de coletar informações de quase todas as fontes:

-

Logs de eventos dos servidores e das estações de trabalho

Usados para controlar o acesso e a conformidade com as políticas de segurança da informação -

Equipamento de rede ativo

Usado para controlar o acesso e o tráfego da rede, detectar ataques, reportar erros e o status da rede -

Controle de acesso, autenticação

Controle de direitos de acesso ao sistema de informação

-

Antivírus

Informações sobre disponibilidade, confiabilidade e validade do antivírus, informações sobre infecções, epidemias de vírus e malware -

Ambientes de virtualização

Controle de criação, uso e exclusão de máquinas virtuais

O SIEM SEARCHINFORM DETECTA:

- Epidemia de vírus e infecções individuais

- Tentativas de acesso não autorizado aos dados

- Tentativas de adivinhação de senha das contas

- Contas ativas de funcionários demitidos que devem ser excluídas

- Erros de configuração de hardware

- Excesso de temperatura operacional permitida

- Remoção de dados de recursos críticos

- Uso de recursos corporativos fora do horário de trabalho

- Exclusão de máquinas virtuais e capturas de tela

- Conexão de novos equipamentos à infraestrutura de TI

- Alterações nas políticas de grupo

- Uso do TeamViewer, acesso remoto a recursos corporativos

- Eventos críticos em sistemas de proteção

- Erros e falhas nos sistemas de informação

OBJETIVOS DO SOFTWARE

Coleta e processamento de eventos de diferentes fontes

Atualmente, o número de fontes de eventos é tão alto que se torna impossível controlar manualmente todos os eventos na infraestrutura. E isso pode levar aos seguintes riscos:

- Negligencia de violações de segurança

- Falha em identificar detalhes e determinar causas (devido à liberação do log de eventos, etc.)

- Falta de ferramentas para reconstrução de eventos

O SIEM SearchInform, como agregador de informações de diferentes dispositivos, resolve esses problemas. O sistema unifica os dados e fornece um armazenamento seguro para essas informações.

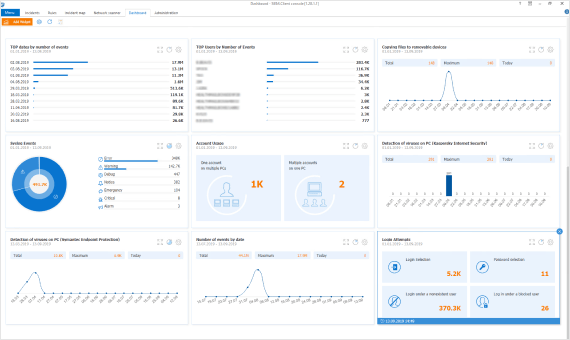

Análise de eventos e processamento de incidentes em tempo real

O SIEM SearchInform não só correlaciona eventos, como também avalia seu significado: o sistema visualiza as informações com foco em eventos importantes e críticos.

Correlação e processamento de dados baseados em regras

Um evento isolado nem sempre é indicativo de incidente. Por exemplo, uma única tentativa de login com falha pode ser acidental; no entanto, três ou mais provavelmente indicariam uma tentativa de adivinhação de senha. Para identificar eventos realmente críticos, o SIEM SearchInform usa regras que contêm um grande número de condições e levam em consideração os mais diversos cenários.

Notificação automatizada e gerenciamento de incidentes

As notificações automatizadas e o gerenciamento de incidentes permitem que o SIEM SearchInform cumpra seu principal objetivo: Criar condições para que os auditores de segurança da informação possam responder rapidamente a incidentes. A solução oferece detecção automática de incidentes.

VANTAGENS

- Implementação rápida, sem configuração preliminar intensiva, o software é capaz de começar a operar no mesmo dia da instalação

- Sistema fácil de usar, mesmo um usuário sem habilidades técnicas será capaz de operar o programa, pois não requer conhecimento de linguagens de programação para a criação de parâmetros de correlação

- A integração com os outros produtos SearchInform aumenta o nível de segurança das informações corporativas e permite investigar a fundo incidentes e coletar evidências.

- Requer baixos requisitos de hardware e software e preço acessível, mesmo para pequenas empresas

CASES

O administrador do servidor de e-mails pode reconfigurar o sistema para obter acesso aos e-mails de gerentes ou outros funcionários. O SIEM reagirá imediatamente a esse tipo de incidente e notificará o departamento de segurança da informação.

Os funcionários que não alteram suas senhas por um longo período de tempo ou as compartilham com outras pessoas também estão em risco. Além disso, os administradores podem renomear temporariamente a conta de alguém e conceder acesso à rede a invasores. O SIEM fará um alerta se detectar tais incidentes.

Há situações em que eventos, aparentemente inofensivos, juntos podem representar uma grande ameaça. Por exemplo, quando alguém envia uma senha para a conta de um gerente. Este evento não chamará atenção, mas, se posteriormente essa conta acessar recursos críticos, o sistema alertará sobre o incidente.

Um funcionário experiente tentou copiar a base de clientes de forma incomum. A conta do funcionário não tinha direitos para obter dados do CRM. Então, o funcionário criou uma nova conta no SGBD, tentando obter informações diretamente do banco de dados. Uma das políticas do SIEM gerenciava o acesso de novas contas ao banco de dados, assim, o sistema notificou imediatamente os auditores de segurança sobre a violação.

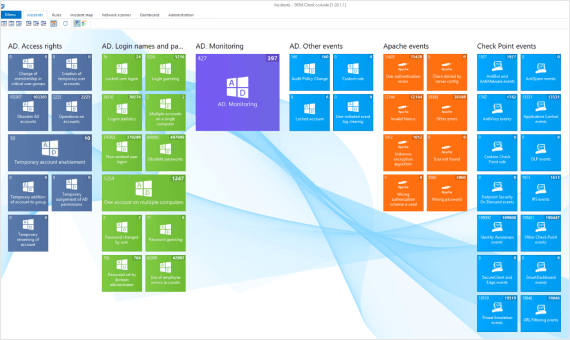

POLÍTICAS DE SEGURANÇA PREDEFINIDAS

Após a instalação do sistema, a equipe de segurança da informação obtém acesso a mais de 300 configurações predefinidas - políticas de segurança. Os usuários podem editar e customizar os parâmetros existentes a fim de criar suas próprias políticas. As políticas de segurança predefinidas verificam as seguintes fontes de dados:

- Sistemas operacionais

- Servidores de email

- Controladores de domínio e estações de trabalho

- Servidores e estações de trabalho Linux

- Firewalls e dispositivos de segurança de rede integrados

- Soluções na plataforma 1C

- Outras fontes de syslog

- SGBD

- Sistemas DLP

- Servidores de arquivos

- Virtualização

- Ambientes

- Antivírus

O mecanismo sofisticado de operação do SIEM se resume ao seguinte algoritmo:

- Coleta de eventos de diferentes fontes (hardware de rede, PC, sistemas de segurança, sistemas operacionais)

- Obtenção de dados heterogêneos para um denominador comum

- Analise de dados e detecção de ameaças

- Identificação de violações de segurança e envio de alertas em tempo real

O SearchInform SIEM coleta informações de diferentes fontes, as analisa, identifica ameaças e alerta a equipe de segurança da informação designada.

QUAIS TAREFAS CORPORATIVAS O SIEM RESOLVE?

A infraestrutura de TI das empresas de hoje é um mecanismo complexo que inclui muitos sistemas corporativos:

Todo sistema é uma fonte de dados pessoais, financeiros e corporativos à qual fraudadores buscam ter acesso.

As empresas podem ser ameaçadas tanto pela ação dos administradores de sistemas (concessão não autorizada de direitos de acesso, criação ou exclusão de contas, desativação do firewall) como pela vulnerabilidade dos programas, através dos quais os fraudadores podem obter acesso aos dados corporativos.

O SIEM reúne informações de diferentes fontes, as analisa, detecta incidentes e notifica

O PRINCÍPIO DE FUNCIONAMENTO DO SIEM SEARCHINFORM ESTÁ EM SEU ALGORITMO:

Coleta de eventos de diferentes fontes:

hardware de rede, PCs, sistemas de segurança, sistemas operacionais

Analise de dados e realização de correlações,

detecção de incidentes

Registro de incidentes e notificação em tempo real