Como aproveitar os serviços SearchInform ao máximo

15.09.2020

VoltarGostaria de monitorar seus processos corporativos internos? De reinventar a estratégia de gerenciamento de continuidade dos negócios? Mas não está seguro se deseja entrar de cabeça num programa de gestão de riscos? Não sabe se deve contratar uma equipe especializada ou designar seus especialistas para o novo trabalho? Está em dúvidas se deve adquirir um sistema para integrá-lo a atual arquitetura corporativa e implementar um controle total? Se suas respostas a estas pergunta é sim, continue lendo e descubra como estabelecer facilmente um fluxo de trabalho supervisionado facilmente sem prejudicar suas atividades principais.

O que é isso?

Nossos serviços de segurança da informação são uma oportunidade para garantir a proteção contra ameaças internas e externas com a ajuda de profissionais especializados em avaliação e mitigação de riscos e em conformidade regulatória. Nossos auditores, analistas de segurança, avaliam os riscos corporativos relacionados à equipe, analisam a atividade dos usuários nos sistemas e controlam a produtividade, através de nosso software de monitoramento de funcionários e suas ferramentas de monitoramento de tempo e atividades. Todas essas medidas ajudam a prevenir vazamentos de dados, fraudes, sabotagem e outros incidentes.

Nossos serviços incluem:

- Instalação e configuração das ferramentas de controle dos métodos de transmissão de dados:

- através dos canais de comunicação; e

- para dispositivos de armazenamento externo (DLP); - Análise de informações capturadas pelo DLP e identificação de violações;

- Elaboração de relatórios de incidentes detalhados;

- Monitoramento de funcionários, identificação de ameaças internas e chantagem;

- Acompanhamento de desempenho e apoio no gerenciamento do projeto;

- Detecção de ameaças internas, aviso prévio, fatores de influência.

Como funciona?

| O especialista configura o sistema de acordo com as demandas do cliente | O cliente recebe direitos e responsabilidades ilimitadas no sistema | Quando um incidente é detectado, o especialista entra em contato com o cliente (conforme acordado) |

| O especialista fornece ao cliente relatórios sobre incidentes dentro do período de tempo especificado (diariamente/semanalmente/mensalmente) | O cliente pode operar o software com o apoio de um especialista ou de maneira autônoma | O cliente poderá apontar tarefas que devem ser tratadas pelo especialista |

Quem precisa disso?

Qualquer empresa de pequeno, médio ou grande porte pode contratar serviços de segurança da informação. No caso das pequenas e médias empresas, esta seria provavelmente a única maneira de resolver o problema de segurança da informação.

A contratação dos nossos serviços pode te ajudar em quais situações?

Quando a empresa não conta ou com ferramentas de mitigação de ameaças internas instaladas ou com um SOC ou com um departamento de gestão de riscos, mas precisa de proteção dos dados URGENTEMENTE (50 computadores ou mais, operações com dados pessoais, mercado competitivo - algumas empresas acabam tendo seus segredos comerciais e bases de dados de clientes roubados);

Quando a empresa tem um departamento de segurança, mas ele é responsável pela auditoria física e financeira, e a proteção de dados continua sendo um problema;

Quando a empresa possui uma solução instalada, mas não possui funcionários para implementar o programa de gestão de riscos.

Além disso, uma das vantagens de usar os nossos serviços está no período de teste gratuito. Experimentar os nossos serviços de segurança da informação gratuitamente permitirá que você avalie a competência de nossos analistas e as capacidades do software, bem como detectar os pontos fracos de sua empresa.

A opção em nuvem também está disponível. Não há necessidade de instalar a solução no servidor da empresa – os dados de endpoints são recebidos pelo nosso servidor em nuvem e nossos especialistas trabalham com essas informações.

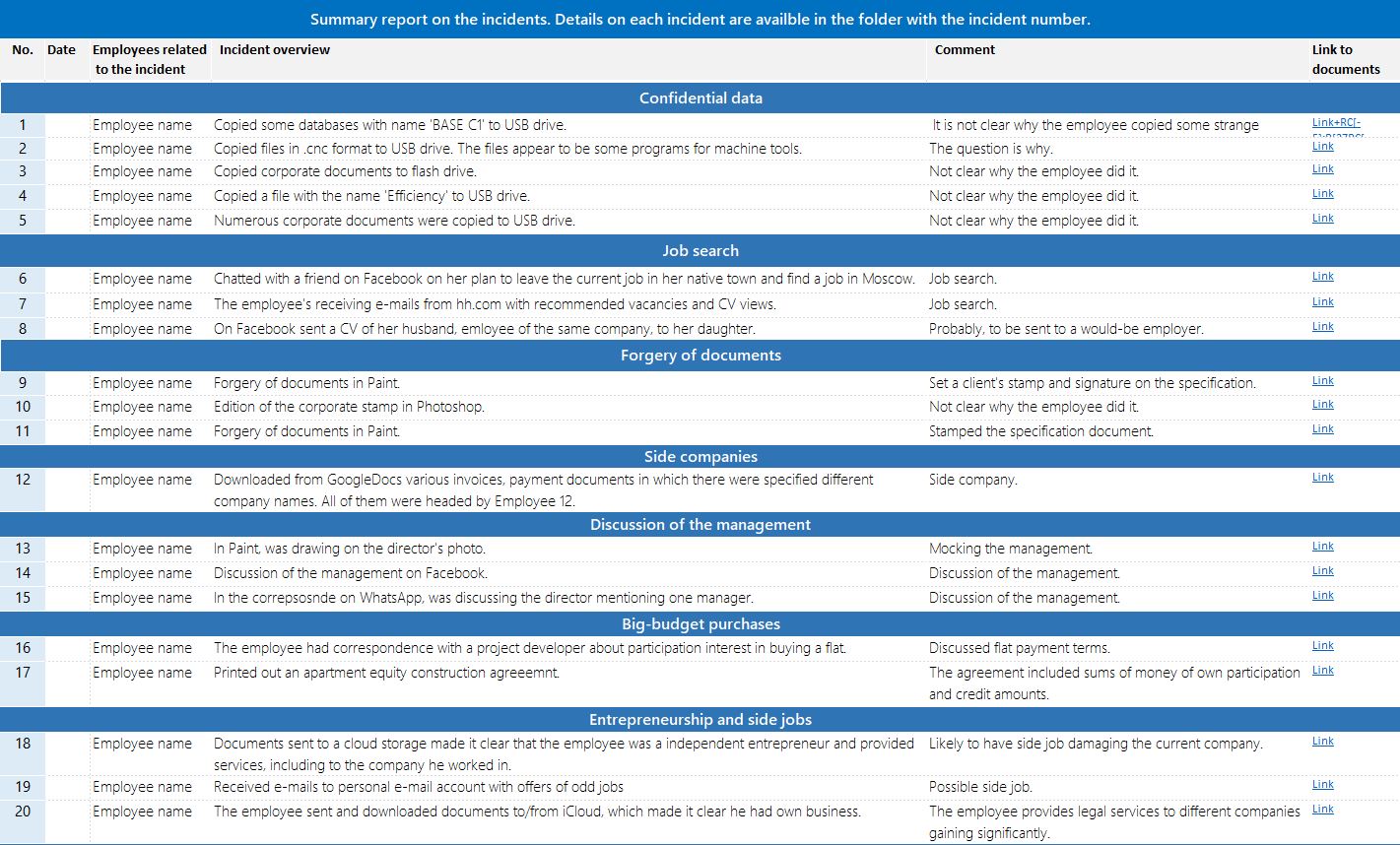

Incidentes identificados por nossos clientes durante o período de testes:

Tentativa de vazamento de dados 34%

Procura de emprego 21%

Discussão sobre colegas e gestão 15%

Segundo emprego 7%

Comportamento antissocial 6%

Suborno 4%

Trabalho improdutivo 2%

Influencia em ações e decisões 2%

Negócios paralelos 1%

Roubo 1%

Como iniciar o processo?

1. Prepare seu sistema para o acesso remoto.

Será necessário que um especialista acesse o sistema corporativo para configurar a solução e buscar incidentes. Todas as atividades deste profissional são registradas e os documentos entre o fornecedor e a empresa (ou um fornecedor terceirizado) são assinados - o pacote ainda inclui um acordo de confidencialidade. Mesmo porque, qualquer fornecedor de serviços de segurança da informação arriscaria sua reputação caso seus próprios agentes pudessem ser responsáveis pelo vazamento de informações das bases de dados do cliente.

O que vazou?

Informações sobre clientes e contratos 23%

Informações técnicas 23%

Documentos contábeis 14%

Documentos financeiros (análise financeira, modelos financeiros) 9%

Informações de compra 9%

Acordos 9%

Dados pessoais 1%

Outros 14%

2. Forneça ao analista informações sobre a empresa

Mesmo para um especialista experiente, uma empresa cliente é uma terra desconhecida. Forneça detalhes aos analistas para reduzir o tempo de implementação e facilitar a integração. O que deve ser fornecido:

a lista de funcionários cujos computadores serão monitorados por nossos auditores (a fim de avaliar a atividade dos usuários de forma adequada, por exemplo, um CEO pode ter acesso à documentação financeira, mas um gerente de suprimentos não);

a lista de funcionários remotos (gerenciar funcionários remotos nem sempre é fácil, eles devem ser monitorados em primeiro lugar, pois têm acesso aos dados corporativos, mas estão fora do campo de visão);

a lista de domínios de e-mail (para monitorar e-mails de entrada e saída);

domínios de e-mail de concorrentes (para monitorar a comunicação entre colegas);

descrição de cargos (para entender os processos corporativos), etc.

Canais de vazamento de dados

Documentos enviados por mensageiros instantâneos 5%

Documentos enviados por e-mail 6%

Envio de dados para a nuvem 24%

Dados copiados para pendrives 65%

Essas informações são suficientes para a detecção dos incidentes mais comuns. Além disso, tarefas específicas devem ser definidas para permitir ao analista ter uma compreensão dos problemas, considerando todo o conhecimento necessário. Compartilhe com o auditor as nuances do trabalho de seus funcionários. Uma conversa franca permitirá que você determine quais os tipos de violação devem ser considerados incidentes, avalie o nível de criticidade e resolva prontamente a situação.

Estudo de caso:

Uma empresa transferiu um funcionário remoto da área de TI para trabalhar no escritório. Uma queda na produtividade foi observada logo após a transferência do funcionário. O gerente perguntou ao gestor da área se havia algum problema, mas não obteve uma resposta que explicasse o ocorrido. As ferramentas de mitigação de ameaças internas ajudaram a analisar a correspondência do funcionário. Um conflito foi identificado entre funcionários que não se comunicavam devidamente durante o horário de trabalho. O especialista de TI foi remanejado novamente para o trabalho remoto e a cooperação melhorou.

3. Escolha uma pessoa responsável

O auditor que implementa o programa em sua empresa precisará de um curador responsável para o trabalho - este funcionário ficará em contato com nosso analista e tomará decisões a respeito das violações detectadas. O curador terá acesso privilegiado ao software de monitoramento dos computadores e poderá até operá-lo de forma independente.

A tarefa deve ser atribuída a um funcionário responsável e de confiança o suficiente para acessar os segredos corporativos da empresa. De preferencia, esta pessoa deveria ser o diretor de segurança ou o proprietário da empresa. O primeiro sabe onde estão os pontos fracos da empresa e pode melhorar o fluxo de trabalho. O último pode perder dinheiro diante de incidentes, portanto, aborda seriamente o assunto de segurança de dados.

Conduta antissocial de funcionários

Drogas 65%

Jogos de azar 12%

Problemas com a lei 6%

Prostituição 6%

Chantagem 6%

Álcool 6%

Geralmente, gestores, auditores de segurança da informação e administradores de sistemas assumem o papel de curador. Mas essa função pode ser desempenhada por qualquer representante autorizado ou assistente de confiança do proprietário.

Se um curador for escolhido inapropriadamente, os serviços não demonstrarão sua eficiência máxima. Por exemplo, ele pode reagir lentamente a violações que atrapalham o processo de prevenção de incidentes. Funcionários irresponsáveis podem esconder da direção da empresa eventos “irrelevantes” (discussão entre gestores, descontentamento com salários). Falta de competência ou desinteresse podem levar à negligência na detecção de violações ou identificação de tendências suspeitas. Como resultado, a comunicação nos chats corporativos se torna um problema real e funcionários importantes podem acabar indo trabalhar para concorrentes.

Estudo de caso:

Oito funcionários deram início à um negócio paralelo, fornecendo matéria-prima ao seu próprio empregador em condições favoráveis. Havia a suspeita de envolvimento de um dos diretores de segurança da informação com o grupo de infratores.

A violação foi detectada por um agente da área de segurança da informação. Um dos funcionários recebeu um e-mail que listava os funcionários atualmente em atividade e ex-funcionários como representantes do fornecedor. Em resposta ao e-mail, o funcionário enviou as descrições de cargos que os infratores usariam em seus negócios paralelos. Alguns funcionários foram demitidos, outros receberam punições disciplinares.

4. Combine comunicação urgente e relatórios regulares

A eficiência é importante na segurança da informação, por isso é melhor decidir onde, quando e para quem o especialista enviará as informações.

Para os problemas urgentes que devem ser discutidos entre o curador e o especialista - ou um executivo, se necessário – a comunicação deverá ser feita por telefone ou via chat.

Além de notificações imediatas sobre incidentes que requerem intervenção rápida, o especialista envia um relatório detalhado ao curador. O relatório descreve todos os incidentes (críticos e não críticos). A frequência e os destinatários dos relatórios devem ser discutidos com antecedência. Se a empresa assumir o monitoramento de 100 computadores, o primeiro relatório pode ser solicitado de 7 a 10 dias após o início do uso dos serviços. Caso estejam sendo monitorados 500 computadores, o relatório poderá ser solicitado uma vez por mês. É tempo suficiente para um especialista coletar as informações necessárias em cada departamento e em cada computador.

Relatórios mensais de especialistas SearchInform

Alguns avaliam a eficiência dos serviços de segurança da informação referindo-se ao número de incidentes detectados, mas o foco deve ser a qualidade do incidente: Uma coisa é gastar meia hora nas redes sociais e a outra é aceitar subornos milionários durante anos.

Estudo de caso:

Um gerente regional e seu subordinado que trabalhavam em uma empresa do setor industrial aceitaram subornos durante 12 anos. Os valores recebidos aumentavam dezenas de milhões de vezes à medida que o gerente fechava negócios importantes. Uma gravação de áudio, habilitada pela configuração de monitoramento, ajudou a identificar o incidente - o subordinado estava discutindo o negócio no local de trabalho. Após a análise de todos os contratos, descobriu-se que eles auferiam 10% do valor final. Ambos foram demitidos.

5. Classifique os incidentes

A responsabilidade de um auditor compreende processos de integração da solução até relatórios de incidentes detalhados. Um especialista prestador de serviços será capaz de apontar as violações mais críticas e recomendar medidas a serem tomadas. Mas a tomada de decisão é de responsabilidade da empresa.

Como mitigar os desdobramentos de uma violação de dados de forma eficaz?

Os relatórios apresentam a real situação da empresa: quem é produtivo e quem apenas finge trabalhar, quem elabora propostas de forma justa e quem aceita subornos. Estando em posse dessas informações, é mais fácil conduzir uma tomada de decisão correta e eficiente.

Resumo

Os serviços de segurança da informação são uma boa opção para empresas que não têm tempo e recursos suficientes para desenvolver sua própria segurança interna. Lembre-se de que esse tipo de abordagem requer muita atenção de ambos os lados e não demorará muito até que nossos serviços proporcionem melhores resultados.

Uma empresa do setor industrial solicitou uma avaliação de testes do serviço, durante o qual foram detectados incidentes de pequena e grande escala envolvendo 300 dos 360 funcionários. Entre as violações, havia negócios paralelos, saídas antecipadas do trabalho e colaboração com concorrentes. Inscreva-se para solicitar o período de teste e certifique-se de que as políticas da sua empresa e o programa de gestão de riscos atendem aos padrões.